2019年こそフィッシングを気を付けましょう

「フィッシング」という言葉を聞くと、皆様何を想像するのでしょうか。20年前のポップアップ広告による、かなりシンプルなものになりますでしょうか。2019年ではもはや被害に会わない、という意識が強い人が多いのではないかと思います。

しかし、事実はその真逆です。今年のサイバーセキュリティ会社retruster様が行った調査によると、約9割の情報漏れ事件の原因がフィッシングだと発表されています。ITのプロフェッショナルすらフィッシングに引っかかってしまうことも、珍しくありません。本記事では最新のフィッシングとその対策について少し説明していきたいと思います。 まず、フィッシングの種類について説明します。

意識されないフィッシング

フィッシングと言ってまず想像するのは、不特定多数向けにメール配信し、ユーザー名、パスワード、クレジットカード情報、電話番号、住所等の個人情報を入力させる「バルクフィッシング」(英:bulk phishing)と呼ばれるものでしょうか。ネットの広告等で大人数向けに行われ、一般に広く認知されているかと思います。

こちらはある日突然身に覚えのない内容で届いたりするため、比較的、怪しさを感じやすいですが、特定の個人や法人向けに行う「スピアフィッシング」、さらには>会社の幹部を標的とした「ホエーリング」、正規のメールに似せた内容を送る「クローンフィッシング」などは、フィッシングだと意識されないような内容となり、より危険なものになります。

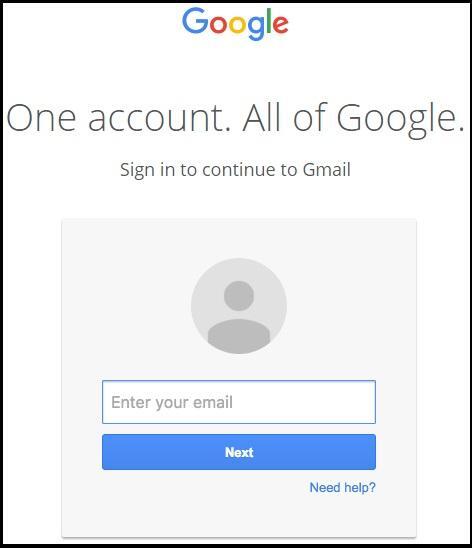

さて、フィッシングの特徴として、いかに被害者をだまして、リンクや添付ファイルを開かせるかがポイントになります。開かせた先は攻撃者が用意した一般サービスに似せた画面になり、たとえばGoogleに似せたサイトの場合、以下のような画面が表示されます。ここまで巧妙だと、ついユーザー名・パスワードを入力してしまわないでしょうか。

「技術」より「人間」を狙った攻撃

しかし、この画面を開かせるためにもメールを本物だと思わせなくてはなりません。送信者アドレスの偽装で良く使われるパターンをみてみましょう。たとえば、以下のものです。

tarou.yamada@sarnple1234.com

よく見れば分かると思いますが、ドメインがsample1234.comのように見せかけていますが、「m」ではなく、「r」と「n」になっています。こうして攻撃者がユーザー名やドメインを真似、信用できるリンクや添付だと思わせることも多いです。

気を付けていれば気付けるでしょうが、多数のメールを処理していたり、疲れていたりすると、細かく確認できずに、リンクや添付ファイルを開いてしまいかねません。結果として、ITに不慣れな人だけではなく、ITプロフェッショナルでもフィッシングが成功してしまうことも珍しくないのです。

もちろん、こうしたものもフィッシング手法の一つということであり、他にも沢山存在します。 「中間者攻撃」と呼ばれる巧妙なフィッシングも存在します。これは偽サイトで入力された内容を本物サイトに送付し、本物から戻される情報をそのまま改ざんして本物サイトになりすますというものです。こちらは本物サイトから見れば正しいアクセスと見えてしまいますので、たとえばパスワードの変更を行ったとしても攻撃者に追従されてしまう可能性もあり、危険度はかなり高くなります。

対策するには?

ワンタイムパスワードによる二段階認証はある程度有効な対策ではありますが、中間者攻撃においては現在アクセスしているサイトが偽のものか本物かを判断できず、結果としてすり抜けてしまう可能性もあります。 このため、証明書認証を認証方式として追加したり、認証プロセスにIP制限を設定したりする方がよりセキュアであると言えます。

弊社が提供するGluegent Gate等のIDaaS製品もシングルサインオン連携で様々な認証方式や制限の実装が可能になるため、フィッシングの対策をしつつ、快適かつ安心にクラウドサービスをご利用頂けます。