Gluegent Gateはなぜ細かいアクセス制御が実現できるのか?

Gluegent Gateは G SuiteやOffice 365等の様々なクラウドサービスに対して、SSOやアクセス制御を実現することができるセキュリティサービスです。Gluegent Gateでは、接続サービス、認証方式、時間帯、ネットワーク、端末種類など対するアクセスルールを、ユーザやグループ毎に設定することができます。これにより細かいアクセス制御が可能となっています。

今回は、そのアクセス制御を実現している仕組みについてご説明したいと思います。

Gluegent Gateで細かいアクセス制御が実現できる理由

認証・アクセス制御をご検討されている会社の場合、社内のユーザに対して、部署、業務、利用しているクライアント端末などに応じて、利用するサービスや認証方法を変えたい場合もあるかと思います。 例えば、以下のようなアクセスポリシーを社内で設定したいとします。

- G Suiteは社員全員が利用できるものとする。

- アクセス時のクライアント端末は社内のPCブラウザからのアクセスを基本とするが、社外からの利用は会社が許可した端末からのみアクセス可能とする。

- その他、営業部に所属する社員はSalesforceへアクセスできる

このようなポリシーを踏まえて適切なアクセス制御を行いたい場合、「誰が」「どの端末で」認証しようとしているかに加えて、「誰が」「どの端末で」「どこに」アクセスしようとしているかもチェックする必要があります。

Gluegent Gateではこのようなチェックを適切に行えるようにするために、認証を行ったユーザを識別し、ある特定のユーザ・グループに対してアクセス先サービスを限定したり、端末毎に認証方式を変更する必要があります。

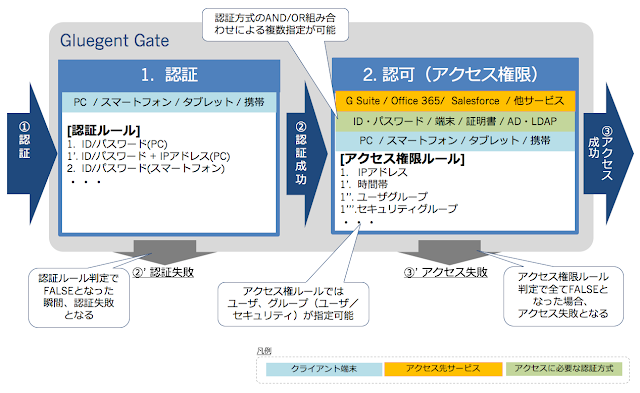

これを実現するために、Gluegent Gateでは認証フェーズと認可(アクセス権限)フェーズの2フェーズに分けて処理するようになっており、これにより細かいアクセス制御が可能となっています。 下図は、認証/認可処理フェーズの流れをまとめたものです。

1. 認証フェーズ

認証フェーズでは管理者が定義した認証ルールに基づき、ログインを試みるユーザーが誰であるかを特定するものになります。

- 認証ルールは、どの端末種類からの認証時にどの認証方式を要求するか定義します。

- 認証方式は、ID・パスワード認証、証明書認証、端末認証、AD/LDAP認証等を指定します。

- 認証ルールに複数該当していたとしても、最初に認証が失敗した時点で即認証エラーとなります。

- なお、Gluegent Gateではログインに成功した情報を保持し、別の対象サービスへのアクセスに際して再認証の必要なくログインが可能です(SSOの実現)

2. 認可(アクセス権限)フェーズ

認可(アクセス権限)フェーズでは、上記1の認証フェーズで特定されたユーザに対して、管理者が定義したアクセス権限ルールに基づき対象サービスへのアクセス権があるかチェックします。

- アクセス権限ルールは、ユーザ、グループ、場所(ネットワーク)、日時、端末種類等といった条件を組み合わせて定義します。

- 認証が成功したユーザは設定されたいずれかのルールにマッチするアクセス手段であれば、アクセス成功とみなします。

- いずれのルールにもマッチしなかった場合は、アクセス失敗となり、対象サービスを利用することができません。

いかがだったでしょうか。Gluegent Gateでは認証・認可の2フェーズに分けていることで細かいアクセス制御が可能となることがお分かりいただけたと思います。

もし、別のセキュリティサービスを使っており、アクセスポリシーを細かく設定したいができない点でお困りの方がいらっしゃいましたら、ぜひお問い合わせください。